2024.02.01

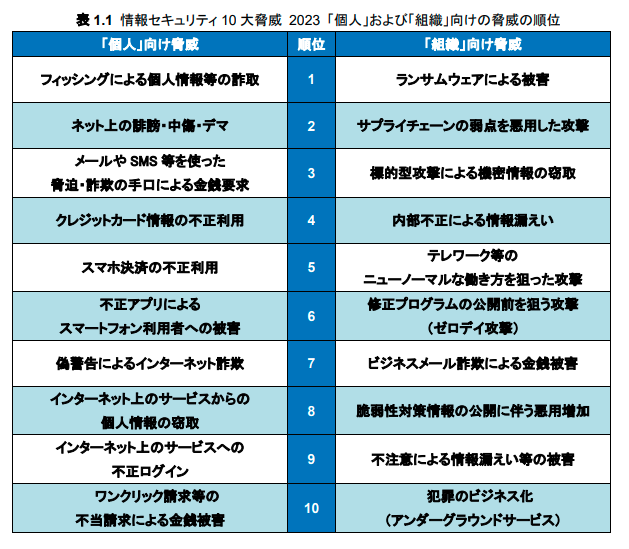

恒例の『情報セキュリティ10大脅威 2023』

フィッシングやランサムの攻撃がダントツです。攻撃の在り方も階層化、分業化され、以前のようにひとつの集団が盗んで脅して窃取する作業がもっと巧妙化し、ビジネスモデル化されていると考えた方がいい。

先日の詐欺グループの摘発のように、実行グループと指示グループが接点を持たないようになっている。あれはひとつの階層になっていたのでそれなりに追えたかもしれないが、情報収集、脅迫、窃取がビジネス的に構築され、それぞれに階層を持っていたらもっと困難だろう。

また、Raas(ランサムウェアのクラウドサービス)などクラウドサービス的に提供する闇サービスも存在するというし、アプリキットとして販売しているものもあるらしい。

標的型で金銭目的が横行している背景には、技術的な背景を必要としない集団が情報やサービスを利用して実行しているためである。

対策する情報セキュリティの考え方

従来通り

・心当たりのないメールへは返信しない。添付は開かない。また、URLはクリックしない。

・OSおよびアプリ、ソフトウェアは最新状態へアップデートしておく。

上記ふたつの励行は多くの場合、フィッシングに有効である。つまり、フィッシングでのランサムウェアの侵入やマルウェアの侵入による情報漏洩が防げることになる。

それでも、侵入された場合は、的確で迅速な対処が必要となる。

・多くの場合、侵入されたウィルスは拡散されるので、影響範囲等がわかるまではネットワークを切り離す。ただし、証跡(ログ)を調査するので対象サーバー・クライアントの電源は落とさない。

・専門家の対応も必要となるので、解析チームや外部委託も考慮する。できるならば、組織内にCSIRT(Computer Security Incident Response Team)を設置し対応することが望ましい。

・また、社外つまり顧客情報の流出などの影響がある場合、適切な発表と対応が必要となる。上記とは別の渉外チームが必要となるであろう。さらにビジネス上も影響が発生するので、BCP(Business Continuity Plan)構築させておかなければならない。

最近の傾向

例えば、VPN(Virtual Private Network)は一般回線を専用線のように利用できるということで一般回線を使えない用途で利用するのだが、そのVPN装置の脆弱性を狙った攻撃が増えている。在宅ワークが増えて利用されるケースが増えたためともいわれている。

いまは、『ゼロトラスト』の考え方が脚光を浴びているようだ。つまりは、なにも信用しないをベースに情報セキュリティを構築していくということである。以前は、LAN(内部ネットワーク)やVPNは比較的安全だという固定概念があったかもしれないが、どこからでもサイバー攻撃される可能性があることを念頭に置きなさいということである。